Ponieważ dane są największym zasobem każdej firmy, ich ochrona ma kluczowe znaczenie dla sukcesu i przetrwania każdego biznesu. Gdy myślimy o naruszeniu bezpieczeństwa danych, zazwyczaj przychodzi nam na myśl szpiegostwo przemysłowe lub nielegalne hakowanie przez cyberprzestępców. W ramach obrony firmy często skupiając się na technologicznej stronie rozwiązania. Ale technologia nie chroni przed o wiele bardziej podstępną i powszechną przyczyną naruszeń danych – błędami pracowników.

Według Cybiny, błędy ludzkie odpowiadają za 95% naruszeń cyberbezpieczeństwa. Właśnie dlatego najlepsze podejścia do cyberbezpieczeństwa są wielowarstwowe. Obejmują nie tylko kombinację oprogramowania antywirusowego, zapór i sieci VPN, ale także kurs cyber security, aby uwzględnić czynnik ryzyka ludzkiego.

W artykule wyjaśnimy, co powinno zawierać szkolenie z cyberbezpieczeństwa i jak samodzielnie stworzyć internetowy kurs z cyberbezpieczeństwa.

Rozwój e-learningu z iSpring LMS kluczem do sukcesu SME w organizacji !

Czym jest szkolenie z cyberbezpieczeństwa?

Szkolenie z cyberbezpieczeństwa uczy pracowników najlepszych praktyk, które chronią dane przed utratą, modyfikacją lub kradzieżą. Cyberbezpieczeństwo może zostać naruszone przypadkiem lub celowo. Dlatego szkolenie powinno skupiać się zarówno na przypadkowym niewłaściwym obchodzeniu się z danymi, jak i na ochronie przed złośliwymi atakami.

Nowoczesne technologie umożliwiają zdalne szkolenie pracowników, więc pracownicy mogą uczyć się we własnym tempie i na dowolnym urządzeniu. Możesz przygotować kursy e-learningowe omawiające cyberbezpieczeństwo i udostępnić je uczniom w Internecie. Na przykład możesz tworzyć liniowe kursy oparte na slajdach zakończone quizem, z symulacjami dialogów lub interaktywnymi modułami z rozgałęzionym scenariuszem. Możesz wybrać dowolny format w zależności od potrzeb szkoleniowych i wyników, które chcesz osiągnąć.

Co zawrzeć w szkoleniu z cyberbezpieczeństwa

Aby uzbroić swoich pracowników, musisz surową kulturę szkoleń w zakresie prywatności danych i umieścić jej zasady w centrum kultury firmy. Nie można zapobiec temu, czego się nie zna. Aby zaradzić tej luce, tematy szkoleń z prywatności i bezpieczeństwa obejmują definiowanie, rozpoznawanie i reagowanie na istniejące rodzaje ataków (phishing, złośliwe oprogramowanie, złośliwi/niedbali użytkownicy w firmie itp.).

Co więcej, szkolenia mają na celu zapobieganie utracie, zniszczeniu, zmianie, wykorzystaniu lub ujawnieniu poufnych danych firmy. A ponieważ te naruszenia prywatności i bezpieczeństwa mogą być celowe lub nieumyślne, określa ścisłe środki w celu odpowiedniego postępowania z danymi oraz zapobiegania złośliwym działaniom.

Należy zwrócić uwagę na niewielką różnicę między cyberbezpieczeństwem a szkoleniem uświadamiającym w zakresie prywatności. Szkolenie z cyberbezpieczeństwa jest węższym pojęciem, ponieważ skupia się wyłącznie na tym, co znajduje się w cyberprzestrzeni. Z kolei szkolenie uświadamiające uwzględnia, że firmy przechowują dane zarówno w trybie online, jak i offline, takie jak papierowa dokumentacja.

Poniższa lista pokrótce przedstawia 8 najistotniejszych tematów w kontekście obecnego krajobrazu cyberbezpieczeństwa.

Ataki phishingowe

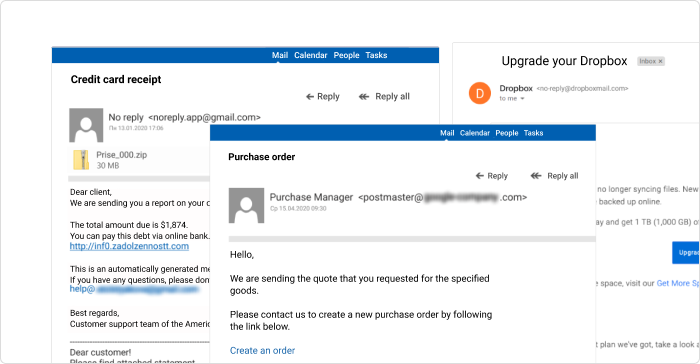

Ataki phishingowe to jeden z najważniejszych tematów, które należy omówić. Ponieważ podszywają się pod pilne i/lub zachęcające do współpracy e-maile – często od „rozpoznawalnych” firm – pracownicy powinni wiedzieć, jak zidentyfikować wiadomości phishingowe. Powinni również wiedzieć, jak wdrażać środki bezpieczeństwa (np. filtry spamu, unikanie nieznanych odnośników, ignorowanie niechcianych wiadomości e-mail itp.).

Złośliwe oprogramowanie

Złośliwe oprogramowanie, lub „malware”, to zbiorcze określenie różnych rodzajów oprogramowania stosowanego przez hakerów. Hakerzy używają ich do kradzieży poufnych danych, niszczenia sieci i systemów danych lub połączenia tych działań (obejmują boty phishingowe). Dlatego też kursy dotyczące ochrony danych powinny jasno określać, czym jest nieautoryzowane oprogramowanie, jak należy aktualizować oprogramowanie antywirusowe itp.

Bezpieczeństwo hasła

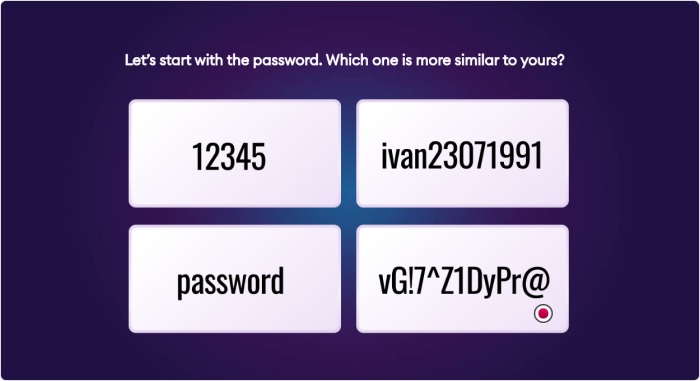

Bezpieczeństwo haseł jest tematem, który musi znaleźć się w kursie. Większość firm wymaga od pracowników logowania się do różnych systemów w celu uwierzytelnienia uprawnień użytkownika. Temat ten przekazuje, jak stworzyć niemożliwe do złamania hasła. Obejmuje takie środki jak używanie różnych haseł dla każdego konta oraz zastosowanie szerokiego zakresu znaków (wielkich/małych liter, liczb, symboli itp.).

Bezpieczne nawyki podczas przeglądania Internetu

Bezpieczne nawyki przeglądania są niezwykle istotne dla każdej firmy, która przyznaje pracownikom dostęp do Internetu. Ale nawet prosta czynność przeglądania naraża firmę na cyberataki i naruszenie danych, jeśli pracownicy nie są świadomi niebezpieczeństwa. Temat obejmuje rozpoznawanie fałszywych domen i upewnienie się, że adres URL jest poprzedzony szyfrowanym protokołem HTTPS zamiast nieszyfrowanym protokołem HTTP. Uczy również zachowania czujności, co do źródła i twórcy pliku do pobrania.

Polityka mediów społecznościowych w miejscu pracy

Niezależnie od tego, czy chodzi o ograniczenie dostępu pracowników do osobistych mediów społecznościowych, czy poruszanie się po mediach społecznościowych w celu kreowania marki – cyberprzestrzeń społecznościowa również została zinfiltrowana przez podmioty stanowiące zagrożenie. Hakerzy uwielbiają phishing za pomocą taktyk, takich jak prośby o dodanie do znajomych na Facebooku lub zaproszenia na LinkedIn. Mogą włamać się na strony i profile firmowe, ukraść informacje i wykorzystać je do manipulowania Twoimi obserwującymi, znajomymi lub połączeniami. A to tylko niektóre z ich taktyk.

Zarządzanie danymi i prywatność

Zarządzanie danymi i prywatność to niezwykle ważny temat do omówienia, zwłaszcza w kontekście szkoleń dotyczących poufności pracowników. Ponieważ firmy pracują z własnością intelektualną oraz posiadają poufne dane pracowników i klientów, ten temat szkolenia szczegółowo omawia, jak bezpiecznie zbierać, obsługiwać, przechowywać i odzyskiwać takie informacje. Pracownicy poznają odpowiednie wymogi regulacyjne i ramy zgodności z prawem, aby prawidłowo realizować zarządzanie danymi i poufność.

Kontrola bezpieczeństwa środowiskowego

Jak już wspomniano, zamiast skupiać się na danych przechowywanych w cyberprzestrzeni, szkolenie z bezpieczeństwa danych obejmuje znacznie szerszy zakres. Zajmuje się również fizycznym środowiskiem pracy i wszelkimi poufnymi danymi/dokumentami, które są w nim przechowywane. Obejmuje również to, kto znajduje się w środowisku.

Szkolenia dla pracowników z zakresu prywatności obejmują m.in. sposoby weryfikacji tożsamości zewnętrznych kontrahentów lub gości. Ma to na celu uniknięcie podszywania się i nieautoryzowanego dostępu do systemów danych. Opisują też sposoby zapobiegania podglądaniu przez ramię podczas wpisywania haseł oraz sposoby wylogowywania się lub zamykania systemów po zakończeniu pracy.

Zasada czystego biurka

Mówiąc o kontroli środowiska, inne tematy szkolenia obejmują „zasadę czystego biurka”. Jeśli Twoi pracownicy pracują w biurze i używają akcesoriów, takich jak kartki samoprzylepne, wydruki i dokumenty papierowe z poufnymi informacjami, które mogą być widoczne dla ciekawskich oczu, pracownicy nieświadomie narażają firmę na poważne ryzyko naruszenia danych.

Szkolenie z zakresu prywatności i bezpieczeństwa, które podkreśla istotę sprzątania biurka, gdy nie ma przy nim pracownika (np. podczas przerwy lub po pracy) zagwarantuje, że pracownicy będą trzymać na wierzchu to, co jest w danej chwili absolutnie niezbędne.

Jak stworzyć szkolenie z cyberbezpieczeństwa

Jak wspomniano, jednym ze sposobów dostarczenia szkoleń z cyberbezpieczeństwa jest zrobienie tego online. Na przykład możesz przygotować kurs e-learningowy na temat potencjalnych zagrożeń bezpieczeństwa i sposobów ochrony ważnych danych i informacji. Możesz udostępnić go całemu personelowi i sprawdzić, co zapamiętali po jego ukończeniu.

Oto przygotowany przez nas kurs demonstracyjny dotyczący szkoleń z cyberbezpieczeństwa.

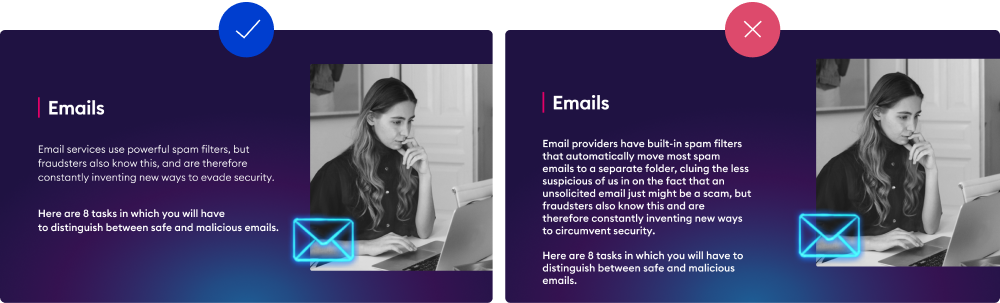

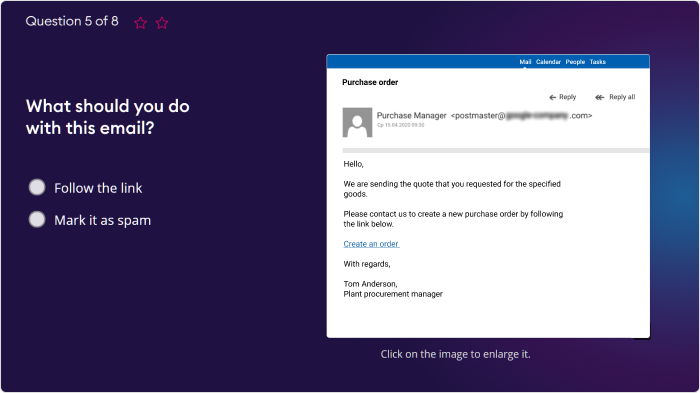

Jak widać, jest to symulacja cyberataku z ćwiczeniami praktycznymi. Wykorzystaliśmy quizy i szczegółowy feedback, aby pomóc uczniom zrozumieć i zapamiętać, jak chronić dane osobowe. Mówiąc dokładniej, uczniom pokazano różne przykłady wiadomości e-mail, stron internetowych i aplikacji mobilnych. Musieli oni określić, które z nich są bezpieczne, a które złośliwe.

Teraz pokażemy, jak krok po kroku stworzyliśmy ten kurs.

Krok 1. Zainstaluj narzędzie do tworzenia treści

Do przygotowania kursu niezbędne jest narzędzie do tworzenia treści e-learningowych. Na rynku można znaleźć wiele narzędzi tego typu, różniących się rodzajem treści wyjściowej, podejściem do tworzenia kursu i poziomem złożoności. Opanowanie niektórych narzędzi może zająć kilka miesięcy, ale są też proste aplikacje, z których można korzystać nawet bez znajomości technologii.

Stworzyliśmy nasz kurs za pomocą iSpring Suite. Jest to łatwe w użyciu narzędzie do tworzenia treści, które pozwala budować kursy bezpośrednio w programie PowerPoint. Gdy kurs jest gotowy możesz przekonwertować go na format e-learningowy. Możesz pobrać je bezpłatnie, aby już teraz przygotować swój pierwszy kurs.

Pobierz 14-dniowy okres próbny iSpring Suite →

Po zainstalowaniu programu na komputerze, iSpring Suite pojawi się jako nowa karta na wstążce PowerPoint:

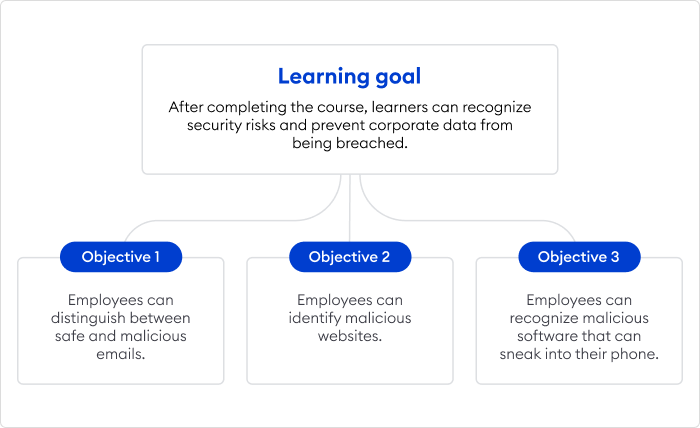

Krok 2. Określ cele i zadania edukacyjne

Podczas tworzenia kursu internetowego ważne jest, aby określić jego cel. Mowa tu o „globalnym” wyniku, jaki chcesz osiągnąć po ukończeniu kursu online przez pracowników. Po sformułowaniu celu możesz podzielić go na kilka celów edukacyjnych. Zastanów się, co uczniowie powinni umieć zrobić po ukończeniu szkolenia. Oto, jak zrobiliśmy to naszym kursie:

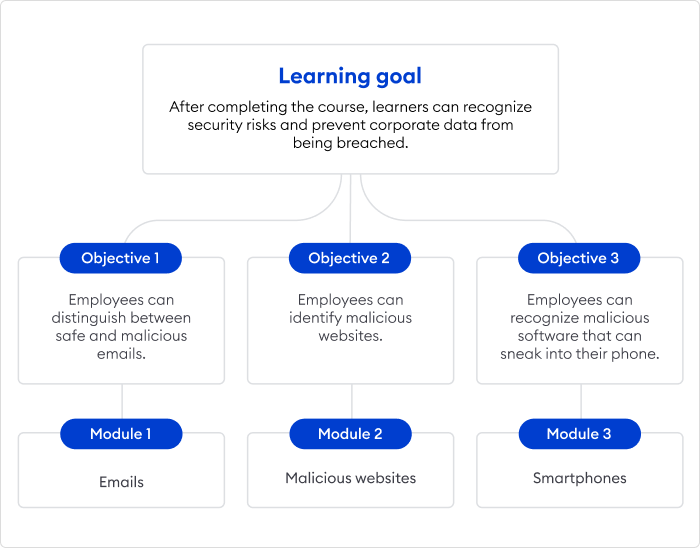

Krok 3. Zaplanuj swój kurs

Na tym etapie musisz przygotować konspekt swojego kursu. W rzeczywistości jest to bardzo łatwe, jeśli prawidłowo ustalisz cele edukacyjne. Mając na uwadze cele, po prostu podziel swój kurs na odpowiednie moduły szkoleniowe, jak pokazano poniżej:

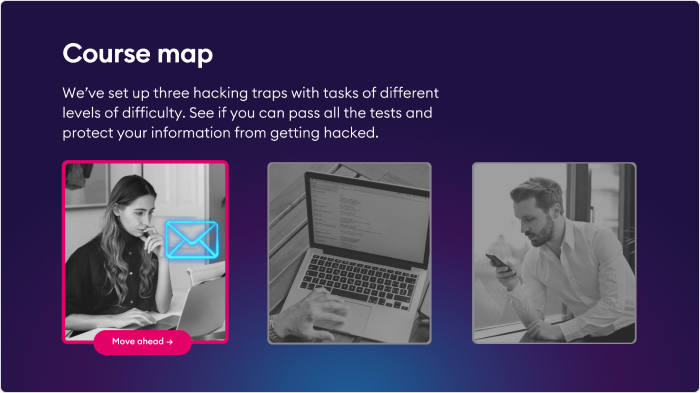

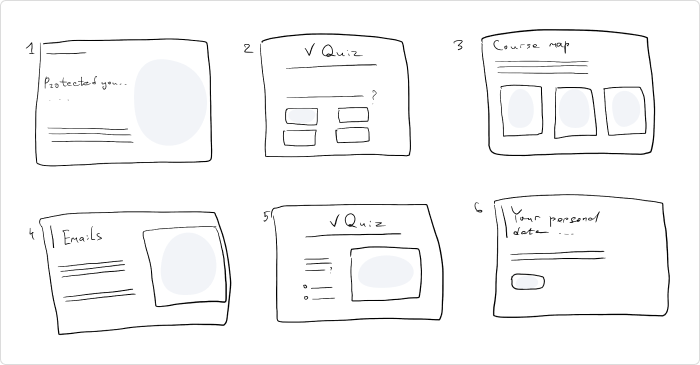

Zdecydowaliśmy, że nasz kurs będzie się składał z trzech modułów. Idąc dalej, na etapie tworzenia treści utworzymy tzw. slajd mapy kursu. Połączy on wszystkie trzy moduły i będzie służył jako slajd nawigacyjny, który pozwoli uczniom poruszać się między modułami. Tak to będzie wyglądało:

Krok 4. Przygotuj scenorys kursu

Masz już strukturę kursu, więc możesz rozpocząć mapowanie lub „tworzenie scenorysu”. Jest to dokument, który pełni funkcję planu kursu. Przedstawia tekst, elementy wizualne, interakcje, nawigację i inne elementy, które zostaną wykorzystane w szkoleniu e-learningowym. Scenorys można utworzyć za pomocą różnych narzędzi; na przykład może to być dokument Word, slajdy PowerPoint lub tablica Miro.

Oto elementy, które warto zawrzeć w scenorysie:

- Nazwa/tytuł slajdu

- Tekst i elementy ekranu

- Instrukcje audio i wideo

- Instrukcje graficzne

- Interaktywność i nawigacja

Krok 5. Napisz scenariusz

Gdy będziesz już wiedzieć, o czym będzie każdy slajd, musisz napisać scenariusz, czyli tekst, który uczniowie zobaczą na slajdach. Oto kilka wskazówek, jak zrobić to poprawnie:

- Dodaj tylko kluczowe informacje. Jeśli chcesz dodać więcej szczegółów, możesz nagrać narrację lub wesprzeć tekst multimediami.

- Tekst powinien być krótki. Długie akapity ze złożonymi zdaniami mogą utrudniać śledzenie tekstu. Usuń więc zbędne słowa, podziel długie zdania i, co najważniejsze, trzymaj się zasady „jeden ekran, jeden pomysł”.

- Zadbaj o prosty i konwersacyjny ton. Używaj prostego języka, który jest łatwy do zrozumienia, tak jakbyś mówił bezpośrednio do swoich pracowników. Przyjazny ton sprawdza się najlepiej, ale powstrzymaj się od nadmiernej gadatliwości.

W naszym przypadku musieliśmy przygotować nie tylko tekst do slajdów, ale też dodać szczegółowe informacje o poprawnych i niepoprawnych odpowiedziach. To pomoże uczniom lepiej zapamiętać informacje.

Krok 6. Wybierz design kursu

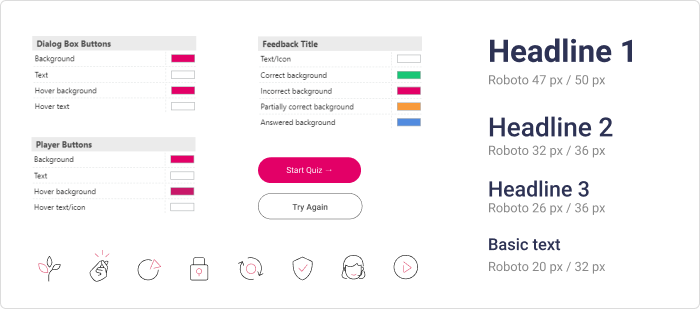

Masz już gotowy scenorys i scenariusz, więc czas pomyśleć o projekcie. Będzie to o wiele łatwiejsze, jeśli firma posiada księgę znaku. Tak zwana księga znaku lub przewodnik po stylu marki zawiera szczegółowe wytyczne dotyczące utrzymywania tożsamości marki. Dotyczy to wszystkich aspektów działalności, w tym szkoleń pracowników.

Oto, co zazwyczaj znajduje się w księdze znaku:

- Fonty i ich rozmiary

- Wytyczne dotyczące kolorów i brandingu

- Umiejscowienie i wymiary obrazów

- Formaty i rozdzielczości obrazów

- Preferowany ton, język i inne

Przewodniki po stylach mogą być formatowane jako dokumenty Word, slajdy PowerPoint lub prezentowane jako zestaw w Figmie, jak w poniższym przykładzie:

Jeśli nie masz księgi znaku, możesz samodzielnie ją przygotować. Zdefiniuj paletę kolorów, fonty i zdecyduj, które ikony wykorzystasz. W ten sposób design będzie spójny, a Twój kurs będzie wyglądał profesjonalnie.

Krok 7. Przygotuj grafikę i multimedia

Następnym krokiem jest połączenie wszystkich treści. Znajdź wszystkie niezbędne grafiki, które pasują do Twojego stylu projektowania i filmy. Nagraj narrację, jeśli to konieczne.

Do naszego kursu demonstracyjnego musieliśmy utworzyć zrzuty ekranu bezpiecznych i złośliwych wiadomości e-mail, stron internetowych i aplikacji mobilnych.

Krok 8. Utwórz swój kurs

Gdy masz już wszystkie niezbędne treści, musisz jedynie dodać je do swojego narzędzia. Złożyliśmy kurs w wyżej wymienionym iSpring Suite. Tworzenie kursu z iSpring wygląda tak samo, jak tworzenie prezentacji PowerPoint: dodajesz nowy slajd, wpisujesz tekst, dodajesz obrazy lub filmy i tak dalej.

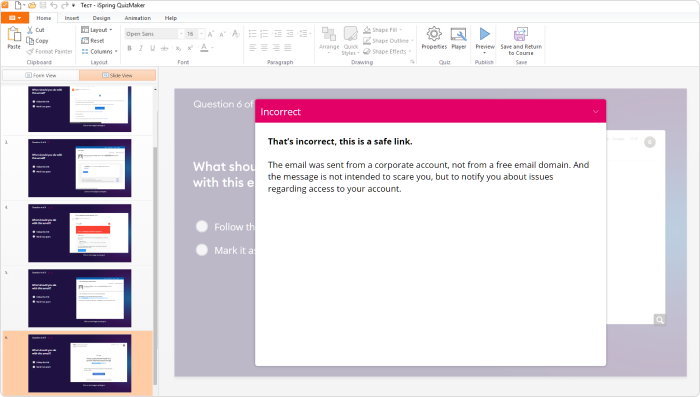

Jak wspomniano wcześniej, wykorzystaliśmy również quizy i szczegółowe informacje zwrotne, aby przygotować symulację. Wybraliśmy proste pytania wielokrotnego wyboru. Uczestnik kursu musi wybrać między dwiema opcjami, jak w tym przykładzie:

Po udzieleniu odpowiedzi pracownik otrzymuje spersonalizowaną informację zwrotną, w zależności od tego, czy odpowiedź jest prawidłowa, czy nie.

Na początku kursu dodaliśmy również pytanie z zaznaczaniem odpowiedzi na obrazie jako sposób na przełamanie lodów, żeby zaangażować uczestników.

Krok 9. Udostępnij kurs pracownikom

Najłatwiejszym i najwygodniejszym sposobem dostarczenia kursu wszystkim pracownikom jest system zarządzania nauczaniem (LMS). Umożliwi Twoim pracownikom przeglądanie kursu online kiedy tylko będą tego potrzebować, z dowolnego urządzenia. Pozwoli również profesjonalistom ds. szkoleń zautomatyzować wiele kroków związanych z tworzeniem szkoleń. Można dzięki niemu usprawnić m.in. planowanie kursów, wysyłanie zaproszeń, zapisywanie uczniów i zbieranie wyników. Jeśli wciąż nie masz LMS, możesz wypróbować iSpring LMS.

Jak ocenić skuteczność szkolenia z cyberbezpieczeństwa

Gdy szkolenie z cyberbezpieczeństwa jest już gotowe, ostatnim etapem jest upewnienie się, że jest skuteczne. W tym celu należy postrzegać ten ostatni etap jako ciągły proces. Ostatecznie każde wartościowe szkolenie z zakresu prywatności (i nie tylko) spełnia surowe przepisy, ale także pokazuje zmianę w kulturze firmy w kierunku zwiększonej ochrony danych.

Przydatne wskaźniki, które pozwolą Ci sprawdzić, czy szkolenie z zakresu prywatności przynosi oczekiwane efekty, to:

- Wskaźniki ukończenia kursu. Aby wykazać zgodność z wymaganiami częstotliwości szkoleń, będziesz potrzebować LMS, który dostarcza i monitoruje postępy uczniów oraz może generować automatyczne raporty weryfikujące ukończenie. Wraz z wynikami oceny, raporty te dają empiryczny wgląd w zrozumienie uczniów.

- Zaangażowanie uczniów. Oprócz dystrybucji ankiet z opiniami na temat kursu, możesz śledzić poziom zaangażowania uczestników, aby mierzyć ich zaangażowanie. Im większe zaangażowanie, tym większe prawdopodobieństwo, że szkolenie doprowadzi do trwałej zmiany zachowania i pozostawi trwały wpływ na kulturę firmy. Najlepsze systemy raportowania LMS dostarczają wskaźniki zaangażowania, które pokazują, jak bardzo uczestnicy są skłonni wchodzić w interakcję z treściami. Zwłaszcza z uzupełniającymi materiałami szkoleniowymi (np. wskaźniki otwarć wiadomości e-mail, liczba wyświetleń filmów, newslettery).

- Systemy zgłaszania incydentów. Chociaż celem jest unikanie incydentów, nie można oddzielić efektywności systemów raportowania od ogólnej skuteczności szkolenia. Do wyboru jest niezliczona ilość „oprogramowania do zarządzania incydentami”. Umożliwiają one pracownikom rejestrowanie, ustalanie priorytetów, diagnozowanie, eskalację, badanie i rozwiązywanie incydentów – w tej kolejności.

Pracownicy mogą następnie wykorzystać dane związane z incydentami do wyszukiwania wzorców i skutków przed i po. Pozwalają też uzyskać informacje o tym, czy liczba incydentów związanych z danymi rośnie, czy maleje. Należy pamiętać, że wzrost liczby incydentów może wskazywać na dokładniejsze spojrzenie na zagrożenia związane z prywatnością i bezpieczeństwem danych.

Wnioski końcowe

Jeśli chodzi o rozważenie kosztów danych i utraty reputacji w porównaniu ze szkoleniem z zakresu cyberbezpieczeństwa, pytanie nie brzmi „Dlaczego?”, ale „Jak?”. Na szczęście w tym przewodniku przedstawiliśmy kluczowe tematy i 9 najważniejszych kroków, które pomogą Ci stworzyć skuteczne szkolenie z cyberbezpieczeństwa.